Cuando montamos una red de Active Directory y debemos securizarla mediante firewall en cada servidor debemos tener en cuenta que servicios corren en cada uno para solo permitir el trafico que nos interesa dejar pasar.

Especificaremos que puertos abrir para cada servicio:

Intervalo de puertos dinámicos predeterminado

En un dominio de modo mixto que consta de controladores de

dominio basados en Windows Server® 2003 y en Microsoft® Windows® 2000

Server o bien equipos cliente de versiones anteriores, el intervalo de

puertos dinámicos predeterminado oscila entre 1025 y 5000.

Windows Server 2008 y Windows Vista® han aumentando

el intervalo de puertos de cliente dinámicos en el caso de las

conexiones salientes de 49152 y el de finalización, 65535.

En consecuencia, será necesario aumentar el intervalo de puertos de

llamada a procedimiento remoto (RPC) en los firewalls. Si tiene un

entorno de dominio mixto en el que hay un servidor de

Windows Server 2008, permita el tráfico por los puertos 1025 a 5000 y

49152 a 65535.

NOTA: Cuando vea “TCP dinámico” en las columnas relativas a los puertos

de las siguientes tablas, hace referencia a los puertos 1025 a 5000

(intervalo de puertos predeterminado en Windows Server 2003 y versiones

anteriores del sistema operativo cliente) y a los puertos 49152 a 65535

para Windows Server 2008 y Windows Vista.

Replicación

En la siguiente tabla se enumeran las asignaciones de puerto relativas a la replicación de AD DS y Active Directory.

Puerto Tipo de tráfico

TCP y UDP 389 LDAP

TCP 636 LDAP SSL

TCP 3268 GC

TCP y UDP 88 Kerberos

TCP y UDP 53 DNS

TCP y UDP 445 SMB sobre IP

TCP 25 SMTP

TCP 135, dinámico RPC, ECM

Confianzas

En las tablas que aparecen a continuación se enumeran los requisitos de puerto para establecer confianzas en los siguientes entornos:

Microsoft Windows NT

Puerto de cliente Puerto de servidor Tipo de tráfico

UDP 137 UDP 137 Resolución de nombres NetBIOS

UDP 138 UDP 138 Servicio de datagramas de NetBIOS

TCP dinámico TCP 139 Servicio de sesión de NetBIOS

Windows 2000 Server y Windows Server 2003

Puerto de cliente Puerto de servidor Tipo de tráfico

TCP dinámico TCP 135 RPC, EPM

TCP dinámico TCP dinámico Servicios RPC de autoridad de segu. local

TCP y UDP dinámicos TCP 389 LDAP

TCP dinámico TCP 636 LDAP SSL

TCP dinámico TCP 3268 GC

TCP dinámico TCP 3269 GC SSL

TCP y UDP 53, dinámicos TCP y UDP 53 DNS

TCP y UDP dinámicos TCP y UDP 88 Kerberos

TCP

dinámico TCP 445 SMB, DFS,

LsaRPC, Nbtss, NetLogonR,

SamR, SrvSvc

Windows Server 2008

Puerto de cliente Puerto de servidor Tipo de tráfico

TCP dinámico TCP 135, 49152–65535 RPC, EPM

TCP y UDP dinámicos TCP y UDP 389 LDAP

TCP dinámico TCP 636 LDAP SSL

TCP dinámico TCP 3268 GC

TCP dinámico TCP 3269 GC SSL

TCP y UDP 53, dinámicos TCP y UDP 53 DNS

TCP y UDP dinámicos TCP y UDP 88 Kerberos

TCP y UDP dinámicos TCP-NP y UDP-NP 445 Admin. de cuentas de seguridad (SAM), LSA

TCP dinámico UDP 138 Servicio de datagramas de NetBIOS

Catálogo global

Puerto Tipo de tráfico

TCP 3268 GC

TCP 3269 GC SSL

Controladores de dominio de solo lectura

En la siguiente tabla se enumeran los puertos que se deben abrir en el firewall para permitir la comunicación entre un controlador de dominio grabable en una red corporativa y un controlador de dominio de solo lectura (RODC) en una red perimetral.

Puerto Tipo de tráfico

TCP 135 RPC, EPM

TCP 53248 estático FRsRpc

TCP 389 LDAP

En la siguiente tabla se enumeran los puertos que se deben abrir en el firewall para permitir la comunicación entre un RODC en una red perimetral y un controlador de dominio grabable en una red corporativa.

Puerto Tipo de tráfico

TCP 57344 DRSUAPI, LsaRpc, NeLogonR

TCP 53248 estático FRsRpc

TCP y UDP 389 LDAP

TCP 3268 GC

TCP 445 DFS, LsaRpc, NbtSS, NetLogonR, SamR, SMB, SrvSvc

TCP y UDP 53 DNS

TCP 88 Kerberos

UDP 123 Servicio Hora de Windows (W32time)

TCP y UDP 464 Cambiar/establecer contraseña Kerberos

En la siguiente tabla se enumeran los puertos que se deben abrir en el firewall para permitir la comunicación entre los servidores miembro de una red perimetral y un RODC de la red perimetral. Estos puertos deben estar abiertos solo si existe un firewall interno que separe a los servidores miembro en la red perimetral del RODC en la misma red.

Puerto Tipo de tráfico

TCP 135 RPC, EPM

TCP y UDP 389 LDAP

TCP 445 DFS, LsaRpc, NbtSS, NetLogonR, SamR, SMB, SrvSvc

UDP 53 DNS

TCP 88 Kerberos

(En caso de tener un DC en Windows 2003 abrir también UDP 88)

TCP y UDP 464 Cambiar/establecer contraseña Kerberos

TCP dinámico DNS, DRSUAPI, NetLogonR, SamR

DNS

En la siguiente tabla se enumeran los requisitos de puerto relativos al Sistema de nombres de dominio (DNS).

Puerto Tipo de tráfico

TCP y UDP 53 DNS

DHCP

En la siguiente tabla se enumeran los requisitos de puerto relativos al Protocolo de configuración dinámica de host (DHCP).

Puerto Tipo de tráfico

UDP 67 DHCP

UDP 2535 MADCAP

Servicio de nombres Internet de Windows

En la siguiente tabla se enumeran los requisitos de puerto relativos al Servicio de nombres Internet de Windows (WINS).

Puerto Tipo de tráfico

TCP y UDP 42 Replicación de WINS

UDP 137 Resolución de nombres NetBIOS

Autenticación de usuarios y equipos

En la siguiente tabla se enumeran los requisitos de puerto para la autenticación de usuarios y equipos.

Puerto Tipo de tráfico

TCP y UDP 445 SMB/CIFS/SMB2

TCP y UDP 88 Kerberos

UDP 389 LDAP

TCP y UDP 53 DNS

TCP dinámico RPC

Directiva de grupo

En la siguiente tabla se enumeran los requisitos de puerto de la directiva de grupo. Además de los puertos incluidos en la tabla, un equipo cliente también debe ser capaz de ponerse en contacto con un controlador de dominio a través del Protocolo de mensajes de control de Internet (ICMP). ICMP se usa para detectar vínculos lentos.

Puerto Tipo de tráfico

TCP y UDP dinámicos DCOM, RPC, EPM

TCP 389 LDAP

TCP 445 SMB

Servicios web de Active Directory

En la siguiente tabla se enumeran los requisitos de puerto de Servicios web de Active Directory (ADWS).

noteNota

ADWS se usa únicamente en Windows Server 2008 R2.

Puerto Tipo de tráfico

TCP 9389 SOAP

***Nota: Lo principal a tener cuenta es conocer que sistemas operativos estamos interactuando ya que como hemos visto algunas versiones usan un puerto u otro para el mismo servicio.

Fuente: Microsoft

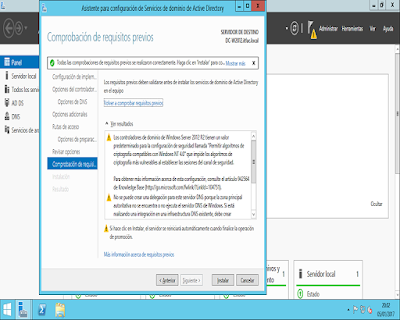

Veamos la imagen.

Veamos la imagen.

}

}